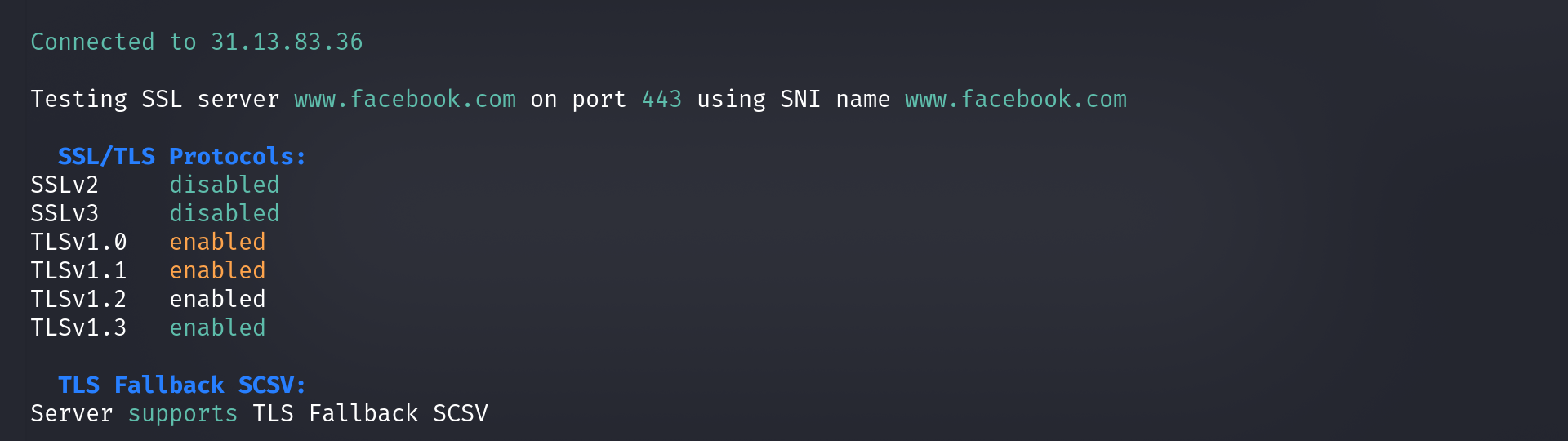

Es ist ein offenes Geheimnis, das niemanden mehr zu überraschen scheint: Die größten Tech-Konzerne der Welt, jene Unternehmen, die mit milliardenschweren Budgets für Cybersicherheit protzen, betreiben ihre Hauptdomains mit längst überholten und als unsicher eingestuften Verschlüsselungsprotokollen. Während Sicherheitsexperten seit Jahren vor den Gefahren von TLS 1.0 und TLS 1.1 warnen, halten zum Beispiel Google.com, Facebook.com, Amazon.com und WhatsApp.com hartnäckig an diesen veralteten Standards fest. Warum? Ist es schiere Trägheit, eine kalkulierte Risikoabwägung – oder schlicht die Arroganz der Marktmacht, die es ihnen erlaubt, Sicherheitsstandards zu ignorieren, die für kleinere Unternehmen längst verbindlich sind?

Die Antwort ist ebenso unbefriedigend wie beunruhigend: Es ist vermutlich von allem etwas. TLS 1.0, eingeführt im letzten Jahrtausend, und sein nur marginal verbesserter Nachfolger TLS 1.1 gelten seit Jahren als angreifbar. Bekannte Schwachstellen wie BEAST, POODLE oder CRIME machen es Angreifern möglich, verschlüsselte Verbindungen zu knacken, Session-Daten zu stehlen oder sogar manipulierte Inhalte einzuschleusen. Die US-Behörde NIST verbietet TLS 1.0 und 1.1 seit 2021 für staatliche Systeme, und auch Payment-Industriestandards wie PCI-DSS verlangen längst die Abschaltung. Doch die Tech-Riesen, die täglich Milliarden an Nutzerdaten verwalten, scheinen sich in einer Parallelwelt zu befinden, in der solche Regeln nicht für sie gelten.

BEAST Angriff für Dummies erklärt:

Stell dir vor, du schickst einen geheimen Brief per Post, aber der Bote öffnet ihn heimlich und liest mit. Genau so ähnlich funktioniert der BEAST-Angriff – nur im Internet.Früher, als das Internet noch jung war, gab es eine Art “Geheimsprache” namens TLS 1.0, um Daten zu schützen. Doch diese Sprache hatte einen Fehler: Wenn jemand ganz oft dieselbe Frage stellt, konnte er mit der Zeit Teile deiner Nachricht erraten – wie ein Dieb, der deinen Safe knackt, indem er am Schloss rüttelt, bis es aufgeht.

Besonders schlimm: Dieser Trick funktionierte bei Dingen wie Online-Banking oder Facebook-Logins. Hacker konnten so deine Passwörter oder Kreditkartendaten stehlen, ohne dass du es merkst.

POODLE Angriff für Dummies erklärt:

Stell dir vor, du schreibst eine wichtige Nachricht in Geheimschrift – aber jemand hat einen Weg gefunden, deinen Code zu knacken, indem er einfach immer wieder denselben Zettel von dir klaut und ihn so lange untersucht, bis er das Muster durchschaut. Genau das macht der POODLE-Angriff mit deinen Internetdaten.

Der Name POODLE steht für “Padding Oracle On Downgraded Legacy Encryption” – aber du kannst ihn dir einfach als frechen Köter vorstellen, der deine Daten schnüffelt. Dieser Angriff nutzt einen Fehler in einer uralten Verschlüsselung namens SSL 3.0 aus, die noch aus den 90ern stammt.Durch clevere Tricks kann er dann nach und nach Teile deiner verschlüsselten Daten entschlüsseln – etwa Passwörter oder Kreditkartennummern.

Ein Hacker zwingt deinen Computer dazu, die unsichere SSL 3.0-Verschlüsselung zu verwenden (obwohl eigentlich moderne Methoden da wären). Dann schickt er immer wieder dieselbe Nachricht an den Server – wie wenn jemand immer wieder denselben Brief in deinen Briefkasten wirft.CRIME Angriff für Dummies erklärt:

Stell dir vor, du schickst geheimnisvolle Päckchen durch eine Röhre. Jedes Päckchen ist gleich groß, egal was drin ist. Aber hier kommt’s: Wenn du öfter dasselbe verschickst, kann jemand von außen die Röhre leicht zusammendrücken – und plötzlich sieht man, welche Päckchen kleiner werden. Genau so funktioniert CRIME!

Der Name steht für “Compression Ratio Info-leak Made Easy” – aber im Grunde ist es ein Trick, um deine geheimen Internetdaten zu belauschen.

So klappt’s:

- Viele Websites drücken ihre Daten klein (wie beim ZIP-Format), um schneller zu laden

- Ein Hacker kann dich auf eine bösartige Website locken

- Durch clevere Tricks vergleicht er, wie stark verschiedene Daten komprimiert werden

- So kann er nach und nach deine Cookies oder Login-Daten herausfinden

Was sagt das über den Zustand der IT-Sicherheit aus, wenn selbst die Vorreiter der Digitalwirtschaft es nicht für nötig halten, grundlegende Schutzmaßnahmen umzusetzen? Ist es wirklich nur eine Frage der Kompatibilität mit alten Systemen, wie gerne behauptet wird? Oder geht es schlicht um die Kosten-Nutzen-Rechnung, dass die Wahrscheinlichkeit eines massiven Angriffs geringer eingeschätzt wird als der Aufwand, veraltete Clients auszusperren? Die bittere Ironie dabei: Ausgerechnet jene Unternehmen, die ihre Nutzer ständig mit Sicherheitsfeatures wie Zwei-Faktor-Authentifizierung und verschlüsselten Backups beglücken, scheitern an der einfachsten aller Maßnahmen – dem Abschalten eines Protokolls, das seit über einem Jahrzehnt als unsicher gilt.

Noch absurd wird die Situation, wenn man bedenkt, dass Facebook, Amazon und Co. gleichzeitig mit aller Macht auf Ende-zu-Ende-Verschlüsselung drängen – sei es bei WhatsApp-Nachrichten oder in ihren Cloud-Diensten. Wie passt das zusammen? Einerseits wird Privacy als Menschenrecht verkauft, andererseits werden grundlegende Transportlayer-Sicherheitslücken toleriert, weil es unbequem wäre, sie zu schließen. Ist das nicht Heuchelei in Reinform? Oder ist es schlicht der blanke Zynismus eines Systems, in dem Sicherheit nur dann Priorität hat, wenn sie sich vermarkten lässt?

Und was bedeutet das für den Normalnutzer, der darauf vertraut, dass seine Daten in den Händen dieser Konzerne sicher sind? Die Wahrheit ist: Jeder, der heute noch eine Verbindung zu facebook.com über TLS 1.0 aufbaut – sei es wegen eines veralteten Systems oder einer fehlkonfigurierten Middlebox –, ist einem vermeidbaren Risiko ausgesetzt. Doch statt diese Lücke proaktiv zu schließen, wird sie geduldet, weil die absolute Mehrheit der Nutzer ohnehin modernere Protokolle verwendet. Eine gefährliche Logik: Denn Sicherheit sollte nicht demokratisch sein. Sie muss immer für alle gelten – oder sie ist wertlos.

Am Ende bleibt eine unbequeme Frage: Wenn selbst die reichsten und technologisch fortschrittlichsten Unternehmen der Welt es nicht schaffen, grundlegende Sicherheitsstandards durchzusetzen – wer dann? Regulierungen wie die EU-DSGVO haben gezeigt, dass die Tech-Branche nur unter Druck handelt. Vielleicht braucht es also nicht weniger, sondern mehr Zwang: Ein globales Verbot von TLS 1.0 und 1.1, nicht nur für Behörden, sondern für jeden, der personenbezogene Daten verarbeitet. Denn eines ist klar: Freiwillig wird sich hier nichts ändern. Und solange das so ist, bleibt die Verschlüsselung der Giganten nichts weiter als eine hohle Marketing-Phrase.